Lage der OT-Sicherheit

OT-Cybersicherheit 2025: Nur die Ruhe vor dem Sturm?

Die Lage der OT-Cybersicherheit bleibt auch 2025 angespannt. Zwar zielten – im Vergleich zur Gesamtzahl aller Cyberangriffe – nur wenige Kampagnen direkt auf industrielle Anlagen, jedoch wächst die Angriffsfläche weiter.

Gleichzeitig befinden sich viele Industrieunternehmen noch am Anfang, wenn es um eine strukturierte und wirksame OT-Cybersicherheitsstrategie geht. Rhebo hat die Entwicklungen der OT-Cybersicherheit für 2024/2025 in seinem Bericht “Die Lage der OT-Cybersicherheit 2024/2025 - Metriken und Trends, global und lokal” zusammengefasst und um Insights aus der Praxis bei Kunden erweitert.

Global: OT-Sicherheit ist zunehmend systemrelevant

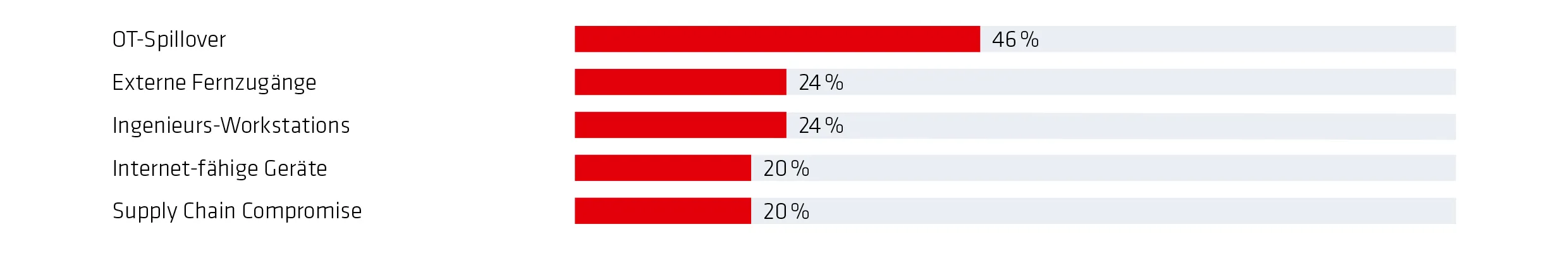

Auch 2024 waren gezielte Angriffe auf OT-Netzwerke eher die Ausnahme. Dennoch zeigen die Zahlen, dass Cybervorfälle in der IT durch spill-over in die OT immer häufiger auch physische Prozesse betreffen (Abb. 1).

Laut Statistiken hatten 76 dokumentierte Angriffe Auswirkungen auf physische OT-Prozesse. Aufgrund der starken Vernetzung innerhalb der betroffenen Unternehmen waren dadurch trotzdem rund 1.000 Standorte betroffen. Die Aussagefähigkeit reiner Meldestatistiken wird zugleich stark limitiert. Fehlende Meldepflichten in vielen Ländern, Nationen ohne öffentliche Publikation sowie Angst von Unternehmen, Vorfälle tatsächlich (detailliert) zu melden, führen zwangsläufig zu einer hohen Dunkelziffer.

Fraglich bleibt auch, was überhaupt in IT und OT durch die häufig noch immer konventionellen Cybersicherheits-Tools erkannt wird. Denn Angreifende setzen immer stärker auf Verschleierungstaktiken und nutzen dafür zusehends Living-off-the-Land-Techniken, Zero-Day-Schwachstellen oder gestohlene Zugangsdaten. Mit FrostyGoop, IOControl und Fuxnet wurden gleich drei neue OT-fähige Schadprogramme in einem Jahr bekannt.

Zusätzlich zeigen öffentlich gewordenen „Prepositioning“-Kampagnen, dass es längst nicht mehr nur um unmittelbare Sabotage geht, sondern auch um langfristige strategische Positionierung in Netzwerken.

Europa: Regulatorik trifft auf Praxis

In der EU nimmt die Regulierung Fahrt auf: Mit NIS2 und dem Cyber Resilience Act werden über 400.000 Unternehmen zu Cybersicherheit verpflichtet. Doch die Umsetzung verläuft schleppend. Viele Unternehmen kämpfen mit begrenztem Personal, fehlendem Fachwissen und begrenzten Budgets.

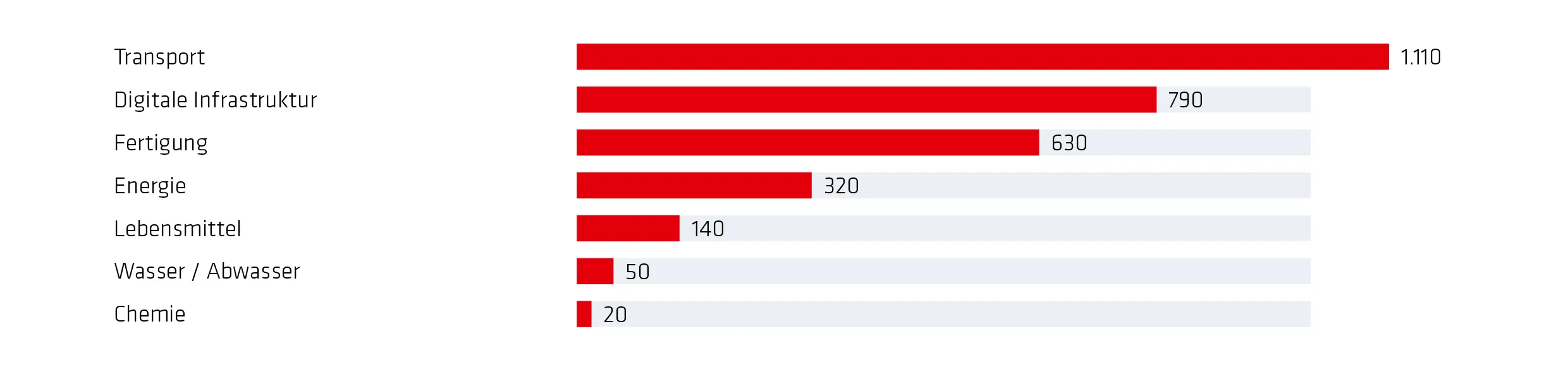

Auch technisch zeigen sich Schwächen: Schwachstellen in Lieferketten, Angriffe über Remote-Zugänge und fehlende Transparenz bei verwendeten Komponenten sind (nicht nur in Europa) weit verbreitet. Die ENISA stuft das Cyberrisiko für Europa weiterhin als „substanziell“ ein. Über 3.000 Cyberangriffe trafen 2024 industrielle Unternehmen (Abb. 2).

Deutschland: Hohe Angriffsdichte und Umsetzungslücken

Insgesamt haben 144 verschiedene Akteure im letzten Jahr Cyberattacken auf deutsche Unternehmen und Privatpersonen durchgeführt. Damit belegt Deutschland im weltweiten Vergleich mittlerweile Platz 2 nach den USA. Von den aktiven Akteuren definierte das BSI 22 als Advanced Persistent Threats.

Im kritischen Sektor wurden dem BSI insgesamt 726 Sicherheitsvorfälle gemeldet – viele davon in Energie-, Verkehrs- und Wassersektor. Dennoch haben laut BSI nur 31 % der Betreiber kritischer Infrastrukturen in diesen Sektoren alle „MUSS“-Anforderungen an ein System zur Angriffserkennung (SzA) erfüllt. Dabei besteht seit der Veröffentlichung des aktualisierten IT-Sicherheitsgesetzes 2021die Pflicht dazu.

OT-Netzwerke im Realitätscheck: Was Risikobewertungen offenlegen

In der Praxis bestätigt sich, was die zahlreichen Berichte offenlegen: Es gibt wenige konkrete Angriffe, aber die meisten OT-Netze sind schlecht vorbereitet, sollten die Angreifenden ihren Fokus zukünftig von der IT auf die OT verlagern.

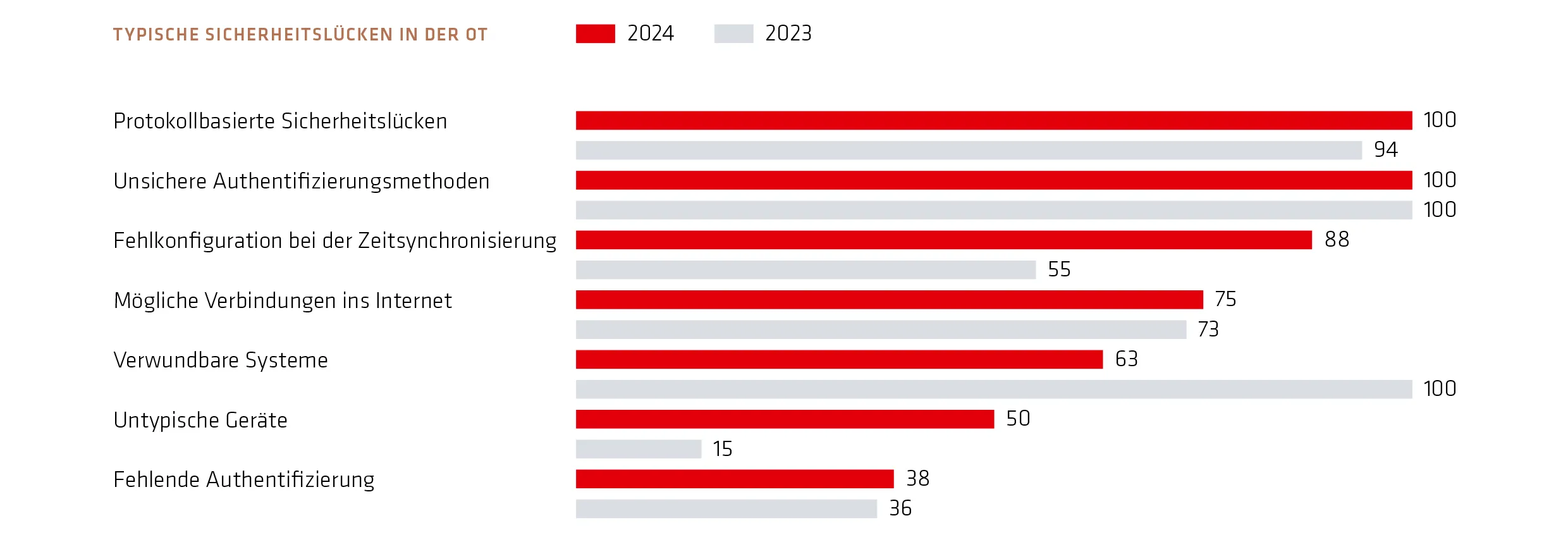

Rhebo hat im Rahmen von Rhebo Industrial Security Assessments zahlreiche OT-Netzwerke analysiert. Die Ergebnisse zeigen, dass grundlegende Schwachstellen bestehen bleiben, (Abb. 3) u.a.:

- veraltete oder unsichere Protokolle,

- gebrochene Authentifizierungsverfahren,

- unsichere Systeme und Software,

- unautorisierte oder unbemerkte Internetverbindungen.

Diese Schwachstellen stellen nicht zwangsläufig unmittelbare Gefahren dar – aber sie eröffnen potenzielle Angriffsflächen. Und sie zeigen, wie groß der Bedarf an Sichtbarkeit und Überwachung der Legacy-Systeme ist.

BSI Präsidentin Claudia Plattner brachte das Spannungsfeld, in dem sich kritische Infrastruktur und Industrieunternehmen bewegen, jüngst in einem LinkedIn-Beitrag auf den Punkt: ”Kriminelle Gruppen agieren heute häufig in staatlichem Auftrag. [...] Ist ein Angreifer erst einmal im System, liegen zwischen Spionage und Sabotage leider oft nur zwei Klicks. Noch gefährlicher wird es, wenn Hersteller digitaler Produkte dauerhaften Zugriff auf ihre beim Kunden verbauten Systeme haben, etwa durch regelmäßige Updates.” Die Ruhe der letzten Jahre in der OT könnte sehr schnell kippen.

Auf dem Weg zu OT-Sicherheit: Klarheit, Ressourcen, Systematik

Die gute Nachricht: Viele Unternehmen wollen ihre OT-Sicherheit aktiv verbessern.

Doch der Weg dorthin erfordert:

- Sichtbarkeit und Transparenz über Systeme und Kommunikationsflüsse.

- Technologisches Verständnis für OT-spezifische Risiken und Schwachstellen.

- Verlässliche Prozesse zur Erkennung und Bewertung von Sicherheitsvorfällen.

- Partnerschaftliche Unterstützung bei Analyse, Monitoring und Qualifikation.

In vielen Fällen fehlt es weniger am Willen – sondern an der Klarheit, wie und womit man starten sollte.

Sie möchten wissen, wo Sie stehen?

Ein Rhebo Industrial Security Assessment liefert Sichtbarkeit und Transparenz über die Risiken in Ihrer OT – und schafft die Grundlage für alle weiteren Maßnahmen bilden. Gerne unterstützen wir Sie dabei.